Just nu pågår en stor våg av attacker mot lokala SharePoint-servrar i Sverige och internationellt. Angriparna utnyttjar flera nya säkerhetshål och använder AI för att undvika vanliga skydd.

5 snabba om attacken

- Måltavla: Lokala SharePoint-servrar (2016/2019/SE)

- CVE: CVE‑2025‑49704, ‑49706, ‑53770, ‑53771

- AI-taktik: Automatiserad exploitkedja och signaturbypass

- Payload: Warlock-ransomware via GPO-manipulation

- Skydd: Patcha, rotera nycklar, aktivera AMSI/Defender

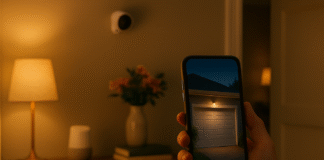

Sedan mitten av juli utnyttjar tre hotaktörer – däribland Storm‑2603 – en kedja av nya SharePoint-sårbarheter för att sprida ransomware mot tusentals servrar. Microsoft bekräftar att aktörerna använder en teknik de kallar ToolShell, där web shell-filer som spinstall0.aspx laddas upp via SharePoint-endpoints och används för att stjäla autentiseringsnycklar, stänga av skydd och ta över domänmiljöer.

Vad är nytt jämfört med tidigare SharePoint-exploits?

Till skillnad från tidigare attacker rör det sig här om en helautomatiserad kedja, där angripare inte bara utnyttjar en sårbarhet – utan bygger ett adaptivt, självlärande angrepp. Sårbarheterna presenterades under Pwn2Own Berlin i maj, och exploitation startade mindre än sex veckor senare.

Kedjan inkluderar:

- Uppladdning av spinstall0.aspx via ToolPane-endpoint

- Maskininlärningsbaserad phishing för initial access

- Stöld av ASP.NET MachineKey → tokenförfalskning

- Lateral rörelse med Impacket och PsExec

- Defender-inaktivering via register och schemalagda uppgifter

- Ransomware-distribution via GPO-ändringar

AI som vapen – tekniska exempel

Angriparna använder AI i flera steg:

- GPT-liknande modeller för att generera unika HTTP-förfrågningar och phishing-text

- Kodgenerering som anpassar exploit-chain efter upptäckta försvar

- Automatiserad logik för att identifiera aktiva Defender/AMSI‑skydd och anpassa attackvägen därefter

Detta gör attacken svår att stoppa med signaturbaserad detektion eller manuella SOC-processer.

En förändrad hotbild: när AI både attackerar och försvarar

Detta är en ny angreppsmodell. När hotaktörer bygger automatiserade kedjor med anpassningsförmåga, blir varje oskyddad systemkomponent ett potentiellt intrång. Att bara patcha räcker inte längre.

För svenska CISO:er innebär detta ett nytt strategiskt ansvar: att integrera AI – inte bara i skyddet, utan även i beslutsfattande, övning och policy.

Källor

Vad svenska organisationer kan göra

Tekniska åtgärder

- Installera Microsofts uppdateringar för CVE‑49704, ‑49706, ‑53770, ‑53771

- Kör

iisreset.exeoch roteraMachineKeys - Aktivera AMSI i Full Mode + Microsoft Defender AV/Endpoint

- Tillfälligt nedkoppla publika SharePoint-servrar tills åtgärder verifierats

Manuella kontroller

- Skanna efter

spinstall0.aspxoch okända .aspx-filer - Kontrollera T

Ordlista

- AMSI (Antimalware Scan Interface):

- Ett säkerhetsgränssnitt från Microsoft som gör det möjligt för antivirusprogram att upptäcka och blockera skadlig kod i realtid, även när koden körs skriptat eller i minnet.

- MachineKey:

- En hemlig krypteringsnyckel som används av ASP.NET (webbramverket i SharePoint) för att signera och skydda sessionsdata. Om denna stjäls kan angripare ta över inloggningar och kringgå skydd.

- GPO (Group Policy Object):

- En central inställning i Windows-miljöer där systemadministratörer bestämmer hur datorer och användare på ett nätverk ska bete sig – t.ex. vilka program som får köras eller vilka säkerhetsinställningar som gäller.

- Web shell (t.ex. spinstall0.aspx):

- En liten programkod (ofta i en .aspx- eller .php-fil) som ger en angripare fjärrstyrning över en server via webben.

- Impacket, PsExec:

- Verktyg som används för att röra sig mellan och kontrollera Windows-datorer på ett nätverk, ofta missbrukade vid interna attacker.

Måste vi agera om vi bara använder SharePoint Online (molntjänst)?Nej, den pågående attackvågen riktas mot SharePoint Server som driftas lokalt (on-premises), inte SharePoint Online. Men bakomliggande rutiner och säker configurationshantering är alltid viktiga även i molnet.

Hur vet vi om vi blivit angripna?Tecken inkluderar okända filer som spinstall0.aspx i SharePoint-installationskatalogen, plötsliga förändringar i användarkonton, ovanlig nätverkstrafik, eller om systemet plötsligt spärras av ransomware-notiser. Regelbunden logggranskning och skanning av serverfiler rekommenderas.

Kan en ensam server vara måltavla, eller gäller det bara stora organisationer?Alla servrar som kör SharePoint och exponeras mot internet kan bli angripna, oavsett storlek på verksamheten.

Är det tillräckligt att bara installera säkerhetsuppdateringarna (patcha)?Nej, även om patchning är det viktigaste steget, bör du också rotera MachineKeys, restarta IIS-tjänsten, aktivera AMSI och Defender, samt kontrollera efter tecken på intrång.

Måste servrar tas offline även om vi patchat?Om du misstänker att en server kan vara komprometterad, men inte säkert kan bekräfta att den är “ren”, rekommenderas det att tillfälligt koppla bort den från nätverket tills en fullständig kontroll har genomförts.

Hur lång tid tar det här att åtgärda?Det varierar. En välskött server kan uppdateras och kontrolleras på några timmar. Större miljöer tar längre tid och kräver samordning mellan IT och ansvariga chefer.

Finns det risk att angriparna återkommer efter sanering?Ja, därför är det viktigt att inte bara installera patchar, utan även rotera nycklar och kontrollera att inga baktrogna användarkonton eller verktyg lämnats kvar.

Läs mer artiklar om Cybersäkerhet på Techies.se